Reverse Learning - Day2

BUUCTF

新年快乐

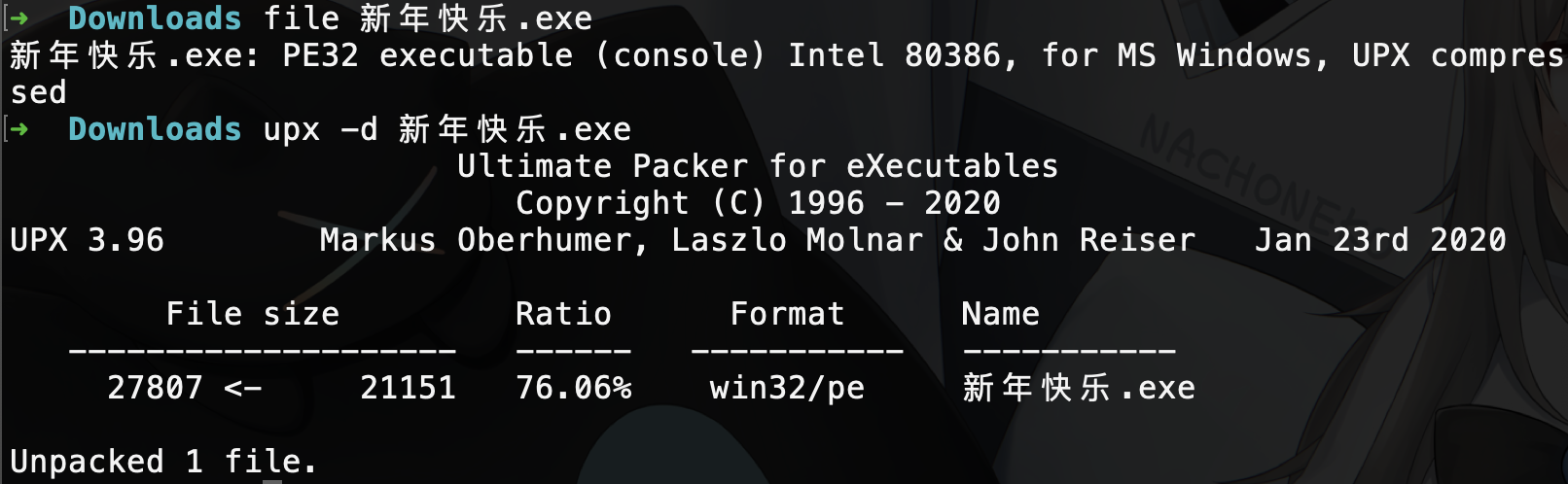

file文件发现有壳,使用upx进行脱壳

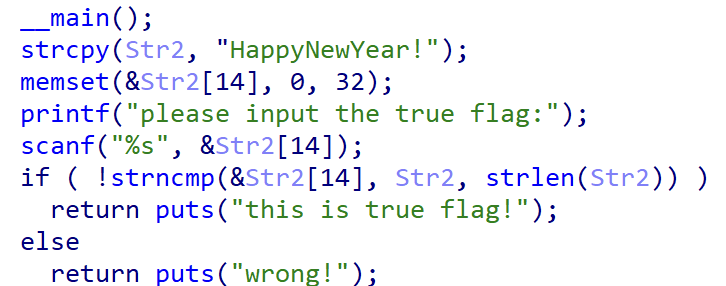

IDA打开,分析main函数,发现flag是Str2,strcpy就是把字符串赋给Str2

flag{HappyNewYear!}

xor

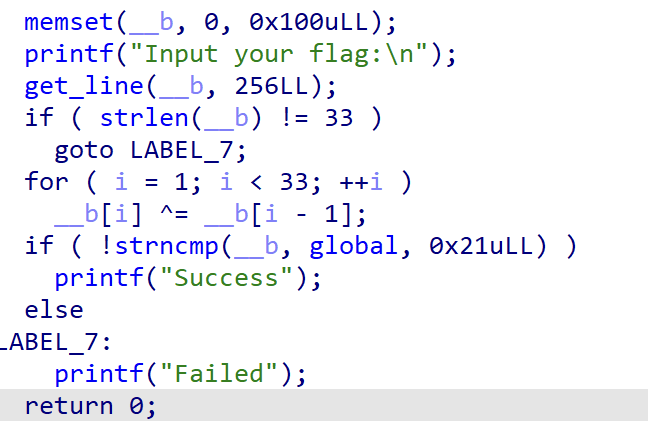

看题目知道是异或,打开main函数,逻辑是字符和上一位进行异或

把所有的数据统一成ascii码,编写脚本

1 | |

flag{QianQiuWanDai_YiTongJiangHu}

helloword

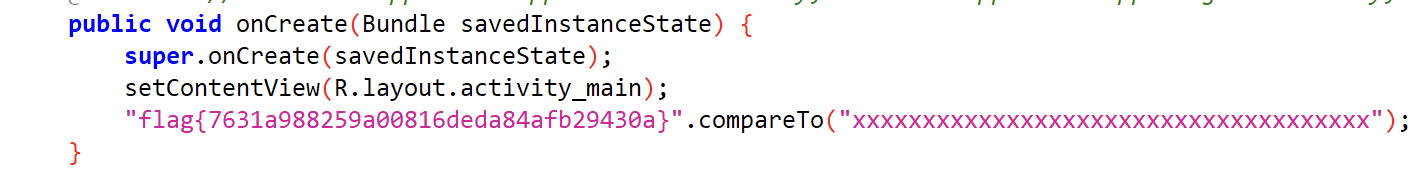

apk文件,扔jadx跑一下,main函数里直接看到flag

flag{7631a988259a00816deda84afb29430a}

reverse3

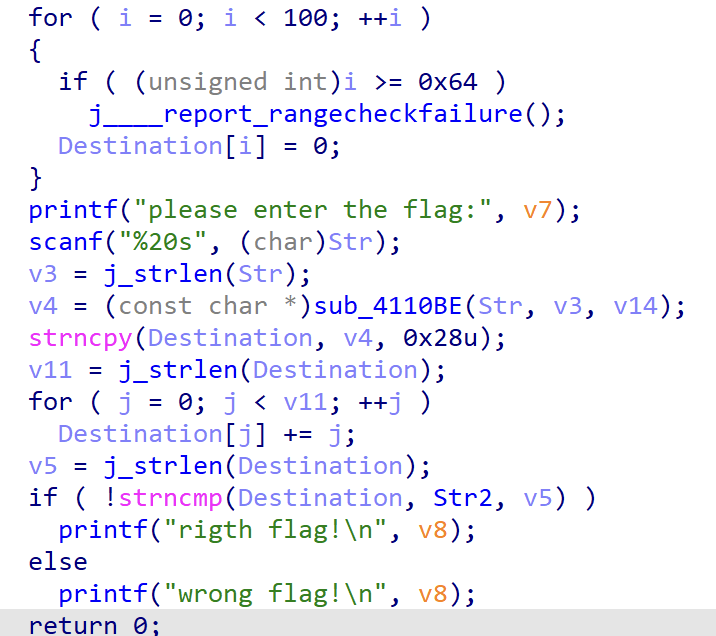

IDA查看伪代码

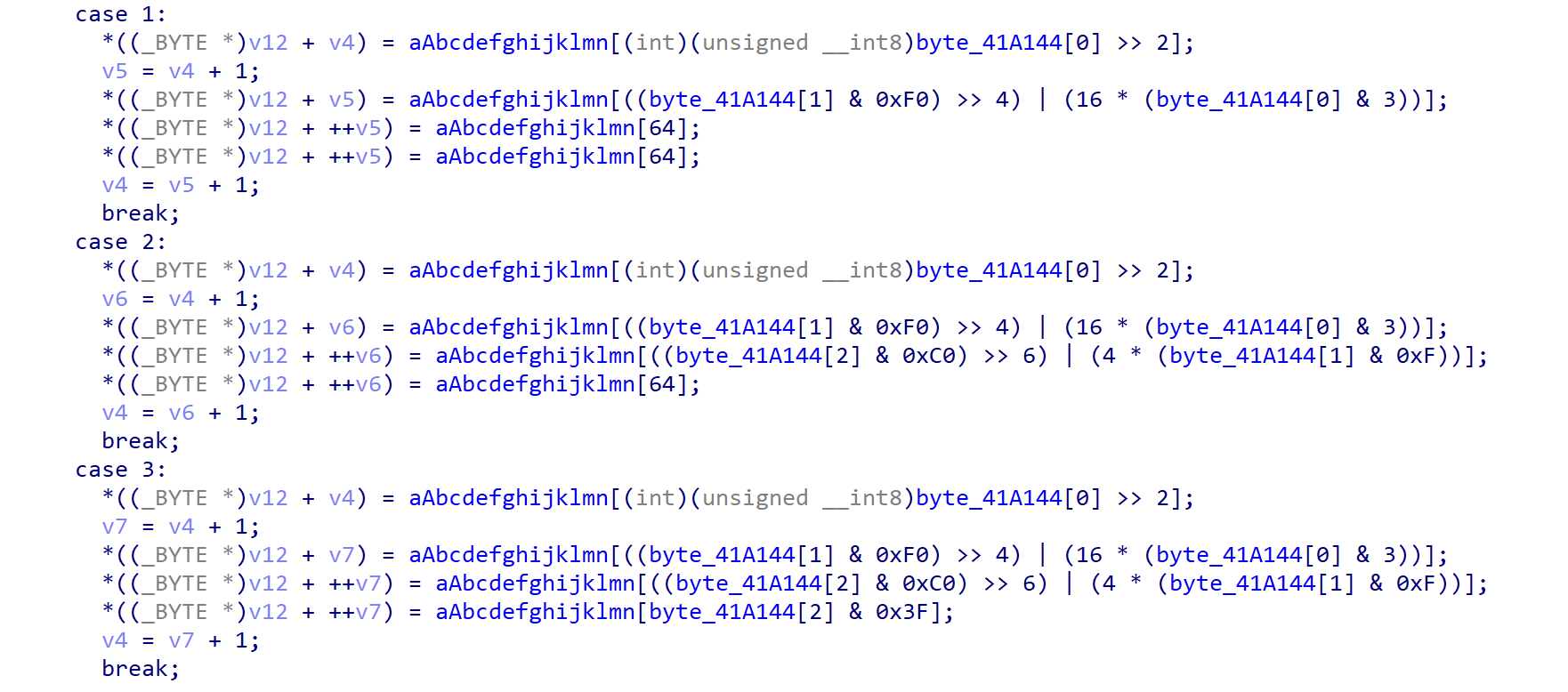

输入的字符串经过sub_4110BE运算赋给Destination,查看算法发现是Base64加密

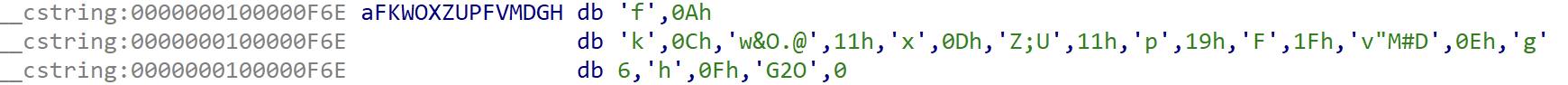

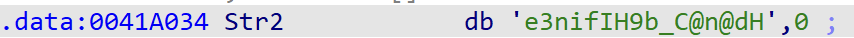

再查看一下str2的内容

回头分析main函数发现Destination每一位加j,开始写脚本

1 | |

flag{i_l0ve_you}

Day2 - upx简单脱壳,了解apk逆向,学习脚本编写,分析基础算法